انتشار 1.2 میلیارد اطلاعات شخصی و اجتماعی شامل 4 ترابایت داده بصورت آنلاین

محققان حوزه امنیت یک سرور باز الستیک سرچ که شامل اطلاعات منحصر به فرد بیش از 1.2 میلیارد کاربر میباشد را یافتند. داده های یافته شده مرتبط با 2 شرکت ” data enrichment” به نام های “DataLabs” و “OXY Data” است.

data enrichment یک فرآیند بهبود اطلاعات کاربران با اضافه کردن داده جدید به پروفایل کاربران است.

سرور الستیک حاوی اطلاعات اجتماعی و شخصی کاربر، از طریق رمز یا احراز هویت محافظت نمی شود. هر کسی میتواند به این اطلاعات با یک وبگردی ساده دسترسی پیدا کند.

این داده ها منحصر به فرد هستند و حاوی جزئیاتی از قبیل نام ، آدرس ایمیل، شماره تلفن، Linkdin و اطلاعات پروفایل Facebook هستند.

محققان تصویری را به اشتراک گذاشتند که نمایه دیتابیس های کشف شده را نشان میدهد و لیبل آنها با “PDL” و “OXY” مرتبط است. این موضوع به عنوان بزرگتری درز اطلاعاتی از یک منبع واحد در تاریخ شناخته میشود.

محققان سوابق 50 کاربر را آزمایش کردند ، این سوابق شامل تاریخچه تحصیلات و چندین آدرس ایمیل و شماره تلفن است.

پس از تجزیه و تحلیل دیتابیس “OXY” نشان داده شد، مجموعه اطلاعات شامل اطلاعات LinkedIn از جمله جزئیات استخدام کننده میباشد. محققین با “OXY Data” تماس گرفتند و مطلع شدند :”سرور متعلق به آنها نبوده.”

محققان نتوانستند دیتابیس را به یک شرکت خاص نسبت بدهند ؛ آنها معتقدند اطلاعات مشتریانی است که مشتری هر دو شرکت هستند .

وی گفت:”به دلیل نگرانی های آشکار در مورد حریم خصوصی ، ارائه دهندگان سرویس ابری ، اطلاعات مشتریان خود را به اشتراک نمیگذارند. سازمان هایی مانند “FBI” میتوانند این اطلاعات را از طریق مراحل قانونی درخواست کنند ؛ اما آنها هیچ قانونی برای مجبور کردن سازمان برای افشای این اطلاعات ندارند.”

روش 5 مرحله ای برای تشخیص فعالیت بات های مخرب در شبکه:

تشخیص بات از طریق شبکه های مبتنی بر IP کار آسانی نیست ، اما در حال تبدیل شدن به یک بخش اساسی در عملکرد امنیت شبکه است. با افزایش نقض های امنیتی بوسیله بدافزارها و سایر ابزار های هک ریموت، شناسایی بات های مخرب در شبکه به یک عضو اساسی در حفظ شبکه سازمان تبدیل شده است. بات ها اغلب منبع بدافزارها هستند که شناسایی و از بین بردن آنها بسیار مهم میباشد.

اما گفتنش از انجام دادنش راحت تر است. هر محیط عملیاتی دارای سهم خود از ربات های “خوب” مانند به روزرسانی های نرم افزاری است که برای عملکرد خوب سازمان مهم هستند. تمایز بین رباتهای مخرب و رباتهای خوب چالش برانگیز است. هیچ متغیری طبقه بندی ربات ها را آسان نمی کند. فیدهای اوپن سورس و قوانین جامعه که برای شناسایی رباتها ،کمک کمی هستند. آ

“کاتو” ، برای محافظت از شبکه های مشتریان خود با مشکل مشابه روبرو شد. برای حل مشکل ، یک رویکرد چند بعدی جدید ایجاد کرد که 72٪ حوادث مخرب را بیش از آنچه ممکن بود با استفاده از فید های اوپن سورس یا قوانین اجتماعی شناسایی کرد. بهترین گزینه این است که شما استراتژی مشابه را در شبکه خود پیاده سازی کنید.

ابزارها، سهام و تجارت هر مهندس شبکه خواهد بود: دسترسی به شبکه شما ، راهی برای ضبط ترافیک مانند یک سنسور تپ است. ایده این است که به تدریج Session های ایجاد شده توسط مردم را به Session هایی محدود کنیم که میتواند ریسک های شبکه شما نشان بدهند.

شما به 5 چیز نیاز دارید:

-

جدا سازی بات ها از افراد

-

تمایز بین مرورگر ها و دیگر مشتریان

-

تفکیک بات ها دربین مرورگرها

-

آنالیز payload ها

-

تعیین ریسک های یک هدف

در ادامه راجب به هر باب توضیحاتی داده می شود.

1. جداسازی بات ها از افراد با اندازه گیری فرکانس ارتباطات:

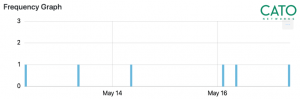

بات ها در هر نوعی تمایل دارند که با اهداف خود به طور پیوسته ارتباط برقرار کنند. این اتفاق زمانی رخ می دهد که بات ها به دریافت دستورات، ارسال سیگنال ها زنده و یا داده های exfiltrate نیاز داشته باشند. قدم اول تمایز بین باتها (خوب و بد) و افراد است. ما این کار را با ماشین هایی انجام می دهیم که به طور مکرر با یک هدف ارتباط برقرار می کنند. از نظر آماری ، هرچه این ارتباطات یکنواخت تر باشد ، احتمال اینکه توسط یک بات ایجاد شده اند، بیشتر می شود.

2. تمایز بین مرورگر ها و دیگر مشتریان:

دانستن اینکه در یک ماشین باتی وجود دارد به تنهایی کمکی به ما نمی کند زیرا همانطور که بیان شد اکثر ماشین ها باعث ایجاد ترافیک های بات می شوند. بعد از آن باید به نوع ارتباط مشتری در شبکه توجه شود. معمولاً باتهای “خوب” در مرورگرها وجود دارند در حالی که بات های “بد” درخارج از مرورگر کار می کنند.

سیستم عامل ها دارای انواع مختلفی از مشتری ها و کتابخانه ها هستند که باعث ایجاد ترافیک می شوند. به عنوان مثال ، “Chrome” ،”WinInet” و “Java Runtime Environment” همه از انواع مختلف مشتری هستند.

در ابتدا ، ترافیک مشتری ممکن است یکسان به نظر برسد ، اما راه هایی برای تمایز مشتری و غنی سازی شرایط ما وجود دارد.

با نگاهی به لایه اپلیکیشن برنامه شروع کنید. از آنجا که اکثر تنظیمات فایروال ها به HTTP و TLS اجازه استفاده از هر آدرس را می دهند، بسیاری از بات ها از این پروتکل ها برای برقراری ارتباط با اهداف خود استفاده می کنند. شما میتوانید بات هایی که خارج از مرورگر کار میکنند را با شناسایی ویژگی ها و خصوصیاتHTTPS و TLS مشتری ، شناسایی کنید.

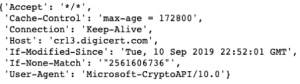

هر Session مربوط به HTTP، دارای مجموعه ای از هدر های Request و نحوه اداره آن ها توسط سرور است. ترتیب و مقادیر این هدرها هنگام تهیه ی HTTP Request تنظیم می شوند. به طور مشابه ویژگی های Session مربوط به TLS ، مانند cipher suites، لیست پسوندها ALPAN(Aplication-Layer Protocol Negotiation) و elliptic curves در پکت اولیه TLS به نام “Hello Client” که بدون رمزگذاری است ایجاد میشوند.

خوشه بندی(Clusterin) توالی های مختلف HTTP و TLS ،احتمالاً بات های مختلفی را نشان می دهد.

به عنوان مثال انجام این کار به شما امکان می دهد ترافیک TLS را با مجموعه های مختلف رمزنگاری شده مشاهده کنید. این یک نشانه خوب است که ترافیک در خارج از مرورگر ایجاد می شود ( یک رویکرد غیر انسانی که شاخص خوبی برای ترافیک بات هاست)

دنباله ای از هدر های ساخته شده توسط یک کتابخانه رمزنگاری که در ویندوز ایجاد شده است.

3. تفکیک بات ها دربین مرورگرها:

روش دیگر برای شناسایی بات های مخرب، بررسی اطلاعات خاص موجود در هدرهای HTTP است. مرورگرهای اینترنتی معمولاً تصویر روشن و استانداردی از هدر دارند. در یک مرورعادی ، کلیک کردن روی لینک در داخل یک مرورگر یک هدر “referrer” ایجاد می کند که در درخواست بعدی برای آن نشانی اینترنت گنجانده خواهد شد. ترافیک باتها معمولاً یک هدر “referrer” نخواهند داشت – یا بدتر از این ، جعلی خواهد بود. شناسایی رباتهایی که در هر جریان ترافیکی یکسان به نظر می رسند نشان دهنده یک خطر و سوء استفاده است.

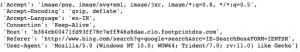

User-agent بهترین رشته(string) شناخته شده برنامه است که درخواست را آغاز می کند. منابع مختلف ، مانند fingerbank.org ، مقادیر User-agent را با نسخه های برنامه شناخته شده مطابقت می دهد. استفاده از این اطلاعات می تواند به شناسایی باتهای غیرعادی کمک کند. به عنوان مثال ، اکثر مرورگرهای اخیر از رشته(string) “Mozila 5.0” در قسمت User-agent استفاده می کنند. دیدن نسخه پایین تر موزیلا یا عدم وجود کامل آن ، نشان دهنده یک رشته غیرعادی user-agent است. هیچ مرورگر قابل اعتماد بدون مقدار User-agent ترافیکی ایجاد نمی کند.

4. آنالیز Payload ها

با این حال ، ما نمی خواهیم جستجوی باتهای “بد” را فقط به پروتکل های HTTP و TLS محدود کنیم. این کار را می توان با نگاهی به پروتکل ها انجام داد. برای مثال پروتکل IRC که بات IRC در آن نقش یک فعالیت مخرب بات نت را ایفا می کند. ما همچنین نمونه های بدافزارهای شناخته شده ای را با استفاده از پروتکل های ناشناخته اختصاصی بر روی پورت های شناخته شده مشاهده کرده ایم و چنین مواردی را می توانند با استفاده از اپلیکیشین های شناسایی علامت گذاری شوند.

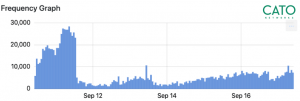

علاوه بر این ، جهت ترافیک (ورودی یا خروجی) در اینجا از اهمیت قابل توجهی برخوردار است. دستگاه هایی که مستقیماً به اینترنت وصل می شوند ، دائما در حال اسکن عملیات هستند و بنابراین باید این ربات ها به عنوان اسکنر داخلی شناخته شوند. از طرف دیگر فعالیت اسکن خارجی نشان دهنده این است که دستگاه بوسیله یک بات اسکن آلوده شده است. این می تواند برای هدف در حال اسکن مضر باشد و IP آدرس سازمان را در معرض خطر قرار دهد.نمودار زیر نشاندهنده جریان ترافیک در یک بازه زمانی کوتاه است. چنین چیزی میتواند نشاندهنده اسکن نمودن فعالیت ربات باشد. این میتواند با استفاده از محاسبه جریان / ثانیه تحلیل شود.

5.تعیین خطر هدف

تاکنون به دنبال نشانه هایی از بات ها در ارتباطات سرور و کلاینت ها بودیم. حال بگذارید از زاویه دیگری به هدف نگاه کنیم. برای تعیین اهداف مخرب ، دو عامل را در نظر بگیرید: شهرت هدف و محبوبیت هدف.

شهرت هدف ، احتمال سوء استفاده از دامنه را براساس تجربه جمع آوری شده از جریانهای مختلف محاسبه می کند. اعتبار یا توسط خدمات شخص ثالث یا self-calculation زمانی که کاربران یک هدف را مخرب اعلام کنند، محاسبه می شود.

با این وجود ، اغلب اوقات منابع ساده برای تعیین اعتبار اهداف مانند اعتبار URL ها به تنهایی کافی نیستند. هر ماه ، میلیون ها دامنه جدید ثبت می شود. با وجود بسیاری از دامنه های جدید ، مکانیسم های شهرت دامنه فاقد زمینه کافی برای طبقه بندی صحیح آنها و ارائه نرخ بالایی از False Positive هستند.

تشخیص بات از طریق شبکه های مبتنی بر IP کار ساده ای نیست ، اما دارد تبدیل به یک بخش اساسی در عملکرد امنیت شبکه و شکار بدافزارها می شود. با ترکیب پنج تکنیکی که در اینجا ارائه کردیم ، می توانید بات های مخرب را با راندمان بیشتری تشخیص دهید.