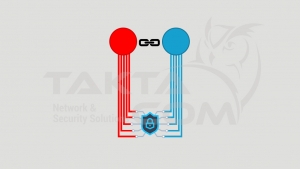

رِد تیم و بُلو تیم (Red team & Blue team) در امنیت چه نقشی دارند؟

در بیشتر مواقع هنگام صحبت در مورد امنیت سایبری، اصطلاح رِد تیم و بُلو تیم (Red team & Blue team) شنیده میشود.

این اصطلاحات برای توصیف گروههایی هست که از مهارتهای خود استفاده میکنند تا فنهایی را که مهاجمان در حملات خود از آنها استفاده میکنند را شبیهسازی کنند و گروههای دیگر که از مهارتهای خود برای دفاع استفاده میکنند.

رِد تیم (Red team) به چه معناست؟

تمرکز این تیم بیشتر بر روی برنامههای امنیتی و تست نفوذ سازمانهای مختلف است.

این گروهها وظیفه شناسایی، جلوگیری و از بین بردن آسیبپذیریها را دارند.

یک Red team حملاتی را که میتوانند به یک سازمان یا شرکت در دنیای واقعی لطمه بزنند، شبیهسازی میکنند و تمام مراحلی را که مهاجمان برای حمله استفاده میکنند را انجام میدهد.

با شبیهسازی یک حمله به سازمانها نشان میدهند که چیزهایی میتوانند جزو آسیبپذیرهای backdoor یا exploitable باشند که تهدیدی برای امنیت سایبری آنها است.

در حالت عادی میتوان فردی خارج از سازمان را برای این تیم استخدام کرد، فردی که دانش کامل برای شناسایی آسیبهای امنیتی را دارد اما از مکانیسمهای دفاعی که در زیرساختهای سازمان پیادهسازی شده است، اطلاعی ندارد.

فنی که Red team استفاده میکند بسیار متفاوتتر از فیشینگ استاندارد است.

برای اینکه این کار کاملاً مؤثر باشد Read team باید با تمام روشها و فنها و مراحلی که مهاجم از آن استفاده میکند، آشنا باشد.

با شبیهسازی حملات سایبری و تهدیدات امنیتی شبکه، شرکتها اطمینان حاصل میکنند که امینت آنها بهاندازه کافی مناسب دفاع است.

بُلو تیم(Blue team) به چه معناست؟

Blue team شباهت زیادی به Red team دارد که امنیت شبکه را ارزیابی کرده و هرگونه آسیبپذیری احتمالی را شناسایی میکند.

اما چیزی که Blue team را متمایز میکند زمانی است که Red team یک مهاجم یا حملهای با فنهای خاص را تقلید میکند،Blue team وظیفه یافتن راههای دفاعی، تغییر مکانیسمهای دفاعی یا ایجاد دوباره آنها را در سازمان دارد.

یک Blue team نیز همانند یک Red team باید از همان روشها، فنها و رویههای حمله آگاه باشد.

برخی از مراحل این تیم عبارتاند از:

- بازرسیهای امنیتی مانند DNS audit

- تجزیهوتحلیل لاگ ها و حافظه

- Pcap

- تجزیهوتحلیل دادههای ریسکی

- تجزیهوتحلیل footprint های دیجیتال

- مهندسی معکوس یا Reverse engineering

- تست DDoS

- توسعه سناریوهای خطر

هر سازمان نیازمند کدامیک از این دو تیم است؟

حقیقت این است که هیچ Red team بدون Blue team کاربرد ندارد و یا بالعکس.

Red team از فنهای Offensive خود در تست اقدامات Blue team استفاده میکند و دفاع سازمان را بهبود میبخشد.

بعضی از مواقع Red team حفرههایی را پیدا میکند که Blue team آنها کاملاً نادیده گرفته است. برای Red team و Blue team مهم است که در کنار هم برای مقابله تهدیدات کار کنند و امنیت سایبری را تقویت کنند.

این واقعیت ندارد که Red team بهتر از Blue team است و نکته مهم این است که هر دو در کنار هم برای کاهش تهدیدات سایبری همکاری میکنند.

ایدهای که از تلاش برای همکاری کردن Blue team و Red team به وجود آمد، ایجاد Purple team بود.

Purple team مفهومی برای توضیح یک تیم نیست بلکه ترکیبی از Red team و Blue team است. Purple team هر دو تیم را مجبور میکند تا با یکدیگر همکاری کنند.

شرکتها به همکاری هر دو تیم با یکدیگر نیاز دارند تا یک بازرسی کامل را با توجه به لاگ های هر تست و سوابق مربوطه که ثبت کردهاند، انجام دهند.

Red team اطلاعات کسب شده از عملیاتی که در حین انجام حمله به دست آوردهاند را ارائه میدهند .

Blue team اسنادی را در مورد اقداماتی که برای پر کردن شکافها و رسیدن به آسیبپذیریها و ضعفها انجام دادهاند را ارائه میدهند.

درنتیجه هر دو تیم ضروری هستند.

بدون اقدامات این دو تیم سازمانها و شرکتها از نقصهای امنیتی خودآگاه نمیشوند.

مهارتهای Red team:

- تفکر خراج از یک چارچوب: به معنی یافتن ابزارها و فنهای جدید برای محافظت بهتر و قویتر سازمانها بهطور مداوم است.

- دانش عمیق سیستمها: Red team با داشتن درک کامل از تمام بخشها و سیستمها به شما اجازه تا راههای بیشتری برای کشف آسیبپذیریها پیدا کنید.

- توسعه نرمافزارها: این روش به Red team کمک میکند تا بهترین فنها و نرمافزارهای را در شبیهسازی خود استفاده کنند.

- تست نفوذ

- مهندسی اجتماعی: در حین انجام بررسیهای دقیق در هر سازمان، دستکاری افراد سازمان ممکن است منجر بهقرار گرفتن اطلاعات در معرض خطر شود، این روش موجب جلوگیری از این احتمالات میشود.

مهارتهای Blue team:

- جزئی گرا و سازمانیافته: این روش برای جلوگیری و شناسایی شکافها در زیرساختهای امنیتی شرکت موردنیاز است.

- تجزیهوتحلیل امنیت سایبری

- فنهای hardening: این فن به معنای ایمن و مقاومسازی سیستم موردنظر است.

- دانش سیستمهای تشخیص نفوذ: به معنی آشنایی با نرمافزارهایی است که امکان ردیابی فعالیتهای غیرمعمول و مخرب را دارد.

- SIEM