حملات ریموت به sql سرور مایکروسافت

در سراسر جهان کمپانی های بزرگ و کوچک از sql سرور مایکروسافت برای مدیریت پایگاه داده خود استفاده می کنند. این یک DBMS بسیار محبوب ولی در عین حال به اندازه کافی محافظت نشده و هدفی برای هک کردن است. یکی از متداول ترین حملات بر sql سرور مایکروسافت،حملات ریموت مبتنی بر Jobهای مخرب است که مدت هاست وجود دارد ولی همچنان برای دسترسی به ورک استیشن از طریق پسورد ضعیف ادمین استفاده می شود.

طبق آمار ما، اکثر این حملات ریموت در ویتنام( 16%)، روسیه(12%)، هند(7%)، چین(6%)، ترکیه و برزیل( هر کدام 5%) انجام می شوند.

توصیف حمله

حملات ریموت sql سرور مایکروسافت به طور معمول ماهیت گسترده ای دارند و هدف خاصی ندارند. مهاجمین برای جستجو سرور با یک رمز عبور ضعیف، شبکه های فرعی را اسکن می کنند. این حمله با یک کنترل ریموت شروع می شود که آیا سیستم MS sql Server نصب شده است یا نه؛ پس از آن مهاجمان گذرواژه را به زور وارد سیستم می کنند تا به سیستم دسترسی داشته باشند. علاوه بر به زور وارد کردن رمز عبور، می توانند از طریق توکن اکانت کاربر به مجوز ها متصل شوند، ماشین های که قبلا آلوده شده اند را برای دسترسی مجاز کنند.

به محض اینکه نفوذ انجام شد، مهاجمین برای دسترسی به خط فرمان پیکربندی سرور را تغییر می دهند. به این ترتیب آن ها می توانند به طور مخفیانه بدافزار را در سیستم هدف با استفاده از Job هایی که برای sql سرور ایجاد کرده اند، امن سازند.

مثال هایی از Job ها

Job مجمومه ای از دستوراتی است که توسط عامل sql Server اجرا می شوند. ممکن است شامل دامنه وسیعی از اقدامات از جمله راه اندازی معاملات sql ، برنامه های خط فرمان، ActiveX Script، بسته های سرویس اتصال، دستور ها و پرس و جو ها و همچنین خطوط PowerShell باشد.

یک Job شامل مراحلی می باشد، کد های مشخص شده در هر کدام در فواصل معین اجرا می شوند، و به مهاجمان اجزا می دهد که فایل های آلوده را به کامپیوتر هدف بارها و بار ها ارسال کنند، که این فایل ها نیاز دارند تا حذف شوند.

در زیر مثال هایی از کوئری های آلوده آمده است:

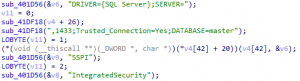

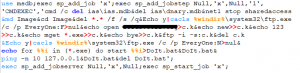

- نصب Job و بارگیری نرم افزار های مخرب با استفاده از ابزار های استاندارد exe:

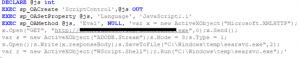

- دانلود بد افزار از یک منبع ریموت با استفاده از JavaScript:

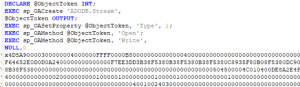

- نوشتن یک فایل بد افزار بر روی یک سیستم بر اساس اجرای آن:

ما payloadهای تحویل داده شده به ماشین هایی که به وسیله Job های مخرب به خطر افتاده اند را آنالیز کردیم دریافتیم که بیشتر آن ها کریپتوکارنسی شده اند و به صورت Backdoor به آن ها درسترسی ریموت پیدا کردند. با این حال باید ذکر شود که انتخاب Payload ها بستگی به اهداف مهاجمان و قابلیت های آن ها بستگی دارند و به هیچ وجه به گزینه های ذکر شده محدود نمی شوند.

برای تشخیص و جلوگیری اینگونه حملات می توانید از محصولات زیر استفاده کنید:

- محصولات فورتی گیت(Fortigate) و فایروال نرم افزار های تحت وب (FortiWeb) از شرکت فورتی نت(Fortinet)

- فایروال نرم افزار های تحت وب( WAF ASM) از شرکت F5

- سیستم تشخیص و جلوگیری از نفوذ(IPS/IDP) از شرکت جونیپر(Juniper)

- محصول Firepower از شرکت سیسکو(Cisco)

همچنین با استفاده از محصولات شکار تهدیدات(Threat Hunting) و SIEM از قبیل Splunk، QRadar، JSA Juniper و (ELK(Elasticsearch, Logstash, and Kibana قادر به شناسایی این حملات خواهید بود.