امنیت شبکه (Network Security)

در امنیت شبکه (Network Security) اینترنت سیستم پیچیده ای از self-formation self-management است که شامل سه جزء اصلی:

maintenance در Internet شامل انواع مختلفی از کامپیوترها، ارتباطات است و همچنین کانال های (تلفن، ماهواره، فیبر نوری و انواع دیگر کانال های شبکه) و مجموعه ای از سخت افزار شبکه نرم افزارهای شبکه اینترنتی برنامه هایی که به رایانه ها و دستگاه های مختلف شبکه متصل به شبکه اجازه می دهند بر روی یک استاندارد واحد (به یک زبان واحد) کار کنند.

پشتیبانی اطلاعات اینترنتی شامل مجموعه ای از اطلاعات موجود در اینترنت به شکل اسناد الکترونیکی مختلف، گرافیک، ضبط صدا، تصاویر ویدئویی، وب سایت ها،و غیره.

طبیعتاً با گسترش شبکه جهانی در سراسر جهان، مشکلات امنیتی آن و نیاز به یافتن راههای مؤثر برای محافظت از شبکه در برابر حملات، به وجود امده است.

معرفی گسترده فناوریهای اطلاعاتی مدرن در تمام حوزههای جامعه ما در زندگی روزمره، دستیابی به اهداف آینده ما را تضمین میکند. استفاده از اینترنت در هر صنعتی باعث افزایش بهره وری می شود.

اشتراک گذاری سریع داده ها با استفاده از شبکه می تواند در زمان صرفه جویی کند. به ویژه تشکیل دولت الکترونیک در کشور و سازماندهی تقویت تعامل بین دولت و مردم بر اساس آن با استفاده از شبکه انجام خواهد شد. استفاده مؤثر از شبکه، تشکیل جامعه اطلاعاتی دموکراتیک را تضمین می کند. در چنین جامعهای سرعت تبادل اطلاعات افزایش مییابد و نتایج سریعتری در جمعآوری، ذخیرهسازی، پردازش و استفاده از اطلاعات حاصل میشود.

با این حال، حفاظت در برابر مشکلاتی مانند دسترسی غیرمجاز به شبکه، استفاده و تغییر اطلاعات، از دست دادن اطلاعات به موضوعی تبدیل شده است. کسبوکارها، سازمانها و سازمانهای دولتی که به شبکه متصل میشوند باید قبل از اتصال به شبکه برای اشتراکگذاری اطلاعات، به امنیت شبکه توجه زیادی داشته باشند. امنیت شبکه از طریق استفاده از ابزارها و روشها، اقدامات و اقدامات مختلف به دست میآید تا اطمینان حاصل شود که اطلاعات انتقال، ذخیره و پردازش شده به شیوهای قابل اعتماد و سیستماتیک ارائه میشود.

ابزارهای امنیتی شبکه باید بتوانند به سرعت تهدیدات را شناسایی کرده و به آنها پاسخ دهند. انواع مختلفی از تهدیدات امنیتی شبکه وجود دارد، اما آنها به چند دسته تقسیم می شوند:

IPSEC protocol

Ipsec (امنیت پروتکل اینترنت) با استفاده از این پروتکل های امنیتی و الگوریتم های رمزگذاری امکان تبادل امن اطلاعات در شبکه را فراهم می کند. این استاندارد ویژه تضمین می کند که نرم افزار و داده ها و همچنین سخت افزار با رایانه های موجود در شبکه سازگاری دارند. پروتکل Ipsec محرمانه بودن اطلاعات ارسال شده از طریق شبکه را تضمین می کند، یعنی فقط فرستنده و گیرنده می توانند آن را درک کنند، خلوص اطلاعات و احراز هویت بسته ها.

استفاده از فناوری اطلاعات مدرن به ابزاری ضروری برای توسعه هر سازمان تبدیل شده است و پروتکل Ipsec حفاظت مؤثری را برای موارد زیر فراهم می کند:

- اتصال دفتر مرکزی و شعب به شبکه جهانی.

- کنترل از راه دور شرکت از طریق اینترنت؛

- حفاظت از شبکه متصل به حامیان مالی؛

- در بهبود امنیت تجارت الکترونیک

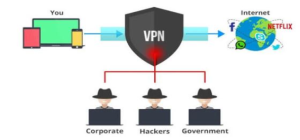

VPN

VPN(شبکه خصوصی مجازی) به عنوان یک شبکه خصوصی مجازی تعریف می شود. این فناوری مبتنی بر تشکیل یک شبکه داخلی در یک شبکه دیگر برای به اشتراک گذاشتن تمام اطلاعات بین کاربران با هدف ارائه حفاظت قابل اعتماد است. اینترنت به عنوان پایگاه شبکه برای VPN استفاده می شود.

مزیت فناوری VPN

با اتصال شبکه های local به یک شبکه VPN مشترک، می توان یک تونل کم هزینه و با امنیت بالا ساخت. برای ایجاد چنین شبکه ای باید در هر قسمت از شبکه یک VPN gateway مخصوص را روی یک کامپیوتر نصب کنید تا اطلاعات بین شعب تبادل شود. تبادل اطلاعات در هر بخش ساده است. اگر نیاز به ارسال داده به قسمت دیگری از شبکه VPN دارید، تمام داده ها به gateway ارسال می شود.

gateway ، به نوبه خود، داده ها را پردازش می کند، آنها را با استفاده از یک الگوریتم قابل اعتماد رمزگذاری می کند و از طریق اینترنت به gateway شعبه دیگری ارسال می کند.

در نقطه تعیین شده، داده ها رمزگشایی شده و به روشی ساده به رایانه نهایی منتقل می شوند. همه اینها به گونه ای انجام می شود که برای کاربر کاملاً نامحسوس است و هیچ تفاوتی با کار در شبکه localندارد.

با استفاده از حمله eavesdropping ، اطلاعاتی که می بینید گیج کننده خواهد بود.

علاوه بر این، VPN یک راه عالی برای اتصال یک کامپیوتر جداگانه به شبکه local یک سازمان است. فرض کنید با لپ تاپ خود در یک سفر کاری هستید و باید به شبکه خود متصل شوید یا اطلاعاتی را از آنجا دریافت کنید. با یک برنامه خاص می توانید به یک VPN gateway متصل شوید و مانند هر کارمند دیگری در دفتر عمل کنید. این نه تنها راحت است، بلکه ارزان است.

عملکرد VPN

علاوه بر سخت افزار و نرم افزار جدید، راه اندازی VPN به دو جزء اصلی نیاز دارد: یک پروتکل داده و ابزارهای امنیتی.

استفاده از یک سیستم تشخیص دسترسی غیرمجاز (IDS)روش یا ابزاری را مشخص می کند که از طریق آن تلاش برای به خطر انداختن یک سیستم یا خط مشی امنیتی شبکه انجام می شود. سیستم های تشخیص دسترسی غیرمجاز تقریباً یک ربع قرن سابقه دارند. اولین مدل ها و نمونه های اولیه سیستم های تشخیص دسترسی غیرمجاز از تجزیه و تحلیل داده های حسابرسی سیستم کامپیوتری استفاده کردند. این سیستم به دو دسته اصلی تقسیم می شود. این سیستم به سیستم تشخیص نفوذ شبکه و سیستم تشخیص نفوذ Host تقسیم می شود.

IDS

- یک سیستم حسگر که وضعیت امنیتی سیستم های محافظت شده را جمع آوری و تجزیه و تحلیل می کند

- یک سیستم بخش تحلیلی برای تشخیص اقدامات و حملات مشکوک بر اساس داده های حسگر.

- انباری که نتایج تحلیل و داده های اولیه را جمع آوری می کند.

یک کنسول کنترلی که به شما امکان می دهد سیستم IDS را پیکربندی کنید، وضعیت IDS و سیستم محافظت شده را نظارت کنید و تداخل های شناسایی شده توسط سیستم های partition تجزیه و تحلیل را نظارت کنید.

این سیستم به دو دسته اصلی تقسیم می شود. این سیستم به سیستم تشخیص نفوذ شبکه و سیستم تشخیص نفوذ Host تقسیم می شود. اصل عملکرد سیستم دسترسی غیرمجاز به شبکه (NIDS) به شرح زیر است:

- ترافیکی که به شبکه دسترسی دارد را بررسی می کند.

- بسته های مضر و غیرمجاز را محدود می کند.

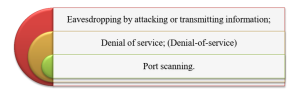

DOS

DOS (Denial-of-service) به این نوع حمله شبکه، حمله انکار سرویس می گویند. مهاجم سعی می کند از استفاده کاربران قانونی از سیستم یا سرویس جلوگیری کند. اغلب، این حملات با سرریز منابع زیرساختی با درخواست های دسترسی به سرویس انجام می شود.

حملات می توانند کل شبکه و همچنین host فردی را هدف قرار دهند. قبل از حمله، هدف به طور کامل بررسی می شود، یعنی آسیب پذیری ها یا کمبودهای محافظت در برابر حملات شبکه، چه سیستم عاملی نصب شده است و چه زمانی هدف در اوج خود است. بر اساس نتایج تشخیص و تایید زیر، یک برنامه ویژه نوشته شده است. در مرحله بعد برنامه ایجاد شده به سرورهای بالاترین موقعیت ارسال می شود. سرورها برای کاربران ثبت نام شده در پایگاه داده خود ارسال می کنند. کاربری که برنامه را دریافت می کند، آگاهانه یا ناآگاهانه برنامه را نصب می کند که توسط یک سرور مورد اعتماد ارسال شده است.

این ممکن است برای هزاران یا حتی میلیون ها کامپیوتر اتفاق بیفتد. این برنامه در زمان مشخص شده روی تمام رایانه ها فعال می شود و به طور مداوم درخواست هایی را به سرور هدف مورد حمله ارسال می کند. سرور مشغول پاسخ دادن به درخواست های بی وقفه است و نمی تواند عملکرد اصلی خود را انجام دهد. سرور در ارائه خدمات ناموفق است.

موثرترین راه ها برای محافظت از خود در برابر حمله انکار سرویس عبارتند از:

- فناوری Firewall

- IPsec protocol

فناوری firewall

فایروال اولین وسیله حفاظتی محیط داخلی و خارجی است. فایروال دادههای ورودی و خروجی را در فناوریهای اطلاعات و ارتباطات (ICT) مدیریت میکند و با فیلتر کردن دادهها، انجام تأیید اطلاعات بر اساس معیارهای تعیینشده و تصمیمگیری در مورد ورود بستهها به سیستم، حفاظت از فناوری اطلاعات و ارتباطات را فراهم میکند. فایروال تمام بسته های عبوری از شبکه را می بیند و بسته ها را در هر دو جهت (ورودی، خروجی) طبق قوانین تعیین شده بررسی می کند و تصمیم می گیرد که آیا آنها را مجاز کند یا نه.

فایروال همچنین بین دو شبکه محافظت می کند، یعنی از شبکه محافظت شده در برابر یک شبکه خارجی باز محافظت می کند. مزایای ابزار حفاظتی ذکر شده در زیر، به ویژه عملکرد فیلتر بسته، وسیله ای موثر برای محافظت در برابر حملات DOS است. کنترل فیلترهای بسته:

- رابط فیزیکی، جایی که بسته از آن می آید.

- آدرس IP منبع؛

- آدرس IP گیرنده؛

- پورت های حمل و نقل منبع و دریافت کننده.

فایروال به دلیل برخی کاستی ها محافظت کامل در برابر حملات DOS ارائه نمی دهد:

- خطاها یا حذفیات طراحی – فن آوری های مختلف فایروال تمام نقاط دسترسی به شبکه محافظت شده را پوشش نمی دهد.

- ایرادات پیاده سازی – هر فایروال تا زمانی که در قالب یک مجموعه نرم افزاری (سخت افزاری) پیچیده باشد دارای خطاهایی است. علاوه بر این، هیچ روش آزمایش عمومی وجود ندارد که به شما امکان می دهد کیفیت اجرای نرم افزار را تعیین کنید و اطمینان حاصل کنید که تمام ویژگی های مشخص شده روی دیوار آتش پیاده سازی شده است.

- معایب استفاده – عملکرد فایروال ها، پیکربندی بر اساس سیاست امنیتی بسیار پیچیده است و در بسیاری از موارد مواردی از پیکربندی نادرست فایروال ها وجود دارد.

این کاستی ها را می توان با استفاده از پروتکل IPsec برطرف کرد. با جمع بندی موارد فوق، می توان از طریق استفاده مناسب از فایروال ها و پروتکل IPsec، حفاظت کافی در برابر حملات DOS ارائه داد.

port scanning

نوع حمله اسکن پورت بیشتر از رایانه هایی که خدمات شبکه را ارائه می دهند استفاده می شود. برای اطمینان از امنیت شبکه باید توجه بیشتری به پورت های مجازی داشته باشیم.

زیرا پورت ها وسیله ای برای انتقال داده ها از طریق یک کانال هستند. این کامپیوتر دارای 65536 پورت استاندارد است. پورت های کامپیوتر را می توان به یک در یا پنجره در یک خانه تشبیه کرد. به نظر می رسد حمله به پاسگاه های بندر نشان می دهد که سارقان قبل از ورود به خانه از باز یا بسته بودن درها و پنجره ها اطلاع داشتند. اگر دزد متوجه باز بودن پنجره شود، راحت تر وارد خانه می شود. هکر از حمله Ports Check استفاده می کند تا اطلاعاتی در مورد باز بودن یا عدم استفاده پورت در حین حمله به دست آورد.

یک پیام به طور همزمان برای تجزیه و تحلیل همه درگاه ها ارسال می شود ، و در نتیجه تعیین زمان واقعی از کدام پورت کاربر در رایانه استفاده می کند ، که این نقطه نازک رایانه است. می توان دقیقاً گفت که از شماره پورت شناخته شده کاربر از کدام سرویس استفاده می کند. به عنوان مثال ، اگر تجزیه و تحلیل شماره پورت زیر را نشان دهد ، می توان نام سرویس استفاده شده توسط این اعداد را تعیین کرد

- )FTP :port21پروتکل انتقال پرونده) پروتکل اشتراک پرونده ؛

- Port 35: سرور چاپگر خصوصی ؛

- Port 80: ترافیک HTTP پروتکل تبادل HyperText ؛

- Port 110: POP3 email port.

یک راه حل حفاظت مؤثر در برابر حمله port control ، استفاده مؤثر از فناوری صفحه نمایش فایروال نتیجه مورد انتظار را می دهد. با معرفی یک قانون ویژه در فایروال می توان از حمله جلوگیری کرد تا به درخواست های بررسی همه ports در همان زمان پاسخ دهد.

گروه تکتاکام یکی از معدود شرکت هایی است که خدمات امنیت شبکه (Network Security) را ارائه می نماید و تمامی مراحل کار را به صورت مستند شده در اختیار کار فرما قرار می دهد.