مقدمه

امروزه در دنیای دیجیتال افراد و سازمان ها همواره مورد حمله های سایبری قرار می گیرند که نیاز ما را به پیدا کردن عامل حمله و چگونگی اتفاق افتادن آن بیشتر می کند. به همین علت اهمیت جرم شناسی سایبری برای دنیای امروزه بیشتر شده است. در ادامه این مقاله به مفاهیم این حوزه می پردازیم.

Forensic security

بخش فارنزیک به دو دسته Human Forensic (جرم شناسی انسان) و Digital Forensic (جرم شناسی دیجیتال) تقسیم می شود. جرم شناسی دیجیتال به استخراج شواهد و اطلاعات از یک سیستم یا سیستم های مختلف که اطلاعات مهمی را دارا هستند می گویند. Digital Forensic مدل های مختلفی مانند: Memory ، OS ، Network ، Database ، Email و… را دارد که در ادامه به توضیح هر کدام می پردازیم.

مدل های مختلف Forensic

Memory Forensic –: در این مدل داده ها و اطلاعات داخل Ram ، حافظه Swap ، Cash و… بررسی می شود. توجه داشته باشید که اطلاعات درون Ram و Swap به صورت موقتی است و با خاموش شدن یا ری استارت شدن کامپیوتر پاک می شود.

OS Forensic –: در این مدل از تمام اطلاعات سیستم یه Image تهیه شده و با بررسی آن، اطلاعات حساس استخراج می شود. سیستم عامل این سیستم ها می تواند متفاوت باشد ، ممکن است Windows یا Linux برای سیستم های Desktop و یا می تواند سیستم عامل های Android یا IOS برای سیستم های تلفن همراه باشد. که در هرکدام از این سیستم عامل ها نوع استخراج اطلاعات و عمل جرم شناسی با توجه به نوع سیستم عامل کمی متفاوت است. می توان از نرم افزار های رمز گشایی و کپی برداری از اطلاعات و بازیابی اطلاعات حافظه و… به عنوان ابزار های جرم شناسی اشاره کرد.

Network Forensic –: در این مدل اطلاعات و داده های مربوط به ترافیک های شبکه را استخراج می کنند. علاوه بر این روند پیدا کردن الگوی نفوذ و تمرکز بر حملات اتفاق افتاده نیز در این بخش اتفاق می افتد. همچنین می توان اطلاعات مرتبط بر تجهیز های مختلف شبکه مانند فایروال ، IPS/IDS و… جمع آوری کند و با بررسی آنها به نتیجه رسید. Network Forensic انواع مختلفی دارد که به چند نمونه از آنها اشاره می کنیم:

- Ethernet: در این بخش با استفاده از ابزار های مانیتوریگ ترافیک شبکه مانند Wireshark اقدام به بررسی و فیلتر تمام ترافیک موجود در شبکه می کنند.

- Encryption traffic analytics: با گسترش فراوان رمز نگاری از طریق TLS نیمی از بدافزار ها از TLS برای فرار از شناسایی توسط End-Point Proection ها استفاده می کنند پس بررسی ترافیک TLS بخش مهمی از Network Forensic می باشد.

- TCP/IP: در لایه سوم OSI وظیفه هدایت بسته ها بر عهده پرتکل IP است. این پرتکل یک آدرس مبدا و مقصد برای ارسال بسته ها روی اطلاعات مورد نظر قرار می دهد تا برای روتر های شبکه ارسال کند و آنها عمل مسیر یابی را انجام دهند. روتر های شبکه یک جدولی دارند که اطلاعات آدرس ها را در خود ذخیره می کند. این جداول یک منبع اطلاعات خوب در بحث جرم شناسی است. به این صورت که بسته های ارسال شده توسط مهاجم را دنبال می کنند و مسیر ارسال را معکوس می کنند تا به کامپیوتری که بسته از آن آمده (که همان مهاجم است) برسند.

- Wireless Forensic: در این بخش اطلاعات مرتبط با شبکه های بی سیم را استخراج می کنند تا درباره کاربر هایی که به صورت بی سیم به شبکه متصل هستند و این که چه اطلاعاتی رفت و آمد داشته است اطلاعات بگیرند.

Database Forensic –: دراین بخش اطلاعات و فرایند های درون پایگاه داده بررسی می شود و اطلاعات مورد نیاز استخراج می شود.

Email Forensic –: این بخش به بررسی ایمیل های وارد شده ، پاک شده ، ویرایش شده و… میپردازد و اطلاعات مورد نیاز را استخراج می کند. زیرا ممکن است بد افزار یا شرایط اتفاق افتادن حمله از طریق ایمیل انجام شده باشد.

مراحل تحقیق و بررسی یک کارشناس Forensic

- شناسایی جرم

- جمع آوری شواهد اولیه

- جمع آوری تمامی شواهد

- انتقال شواهد به آزمایشگاه های مخصوص Forensic

- ایجاد دو نمونه کپی از شواهد جمع آوری شده

- ذخیره و تحلیل اطلاعات جمع آوری شده

- آماده کردن یک گزارش Forensic

- حضور در دادگاه در صورت لزوم

دانش مورد نیاز یک متخصص Forensic

- A +

- Network +

- CCNA

- Security +

- Sans sec301/401/504 (Core Techniques)

- Sans for500/508/608 (Forensic Professionals Fouused on End-Point)

- Sans for528/576 (Forensic Professionals Fouused on Network)

- Sans for308/509 (Essentials)

- Sans for578/610/710 (Maleware Analysis and Threat Intelligence)

- Sans for498/518/585 (Forensics and Media Exploitation)

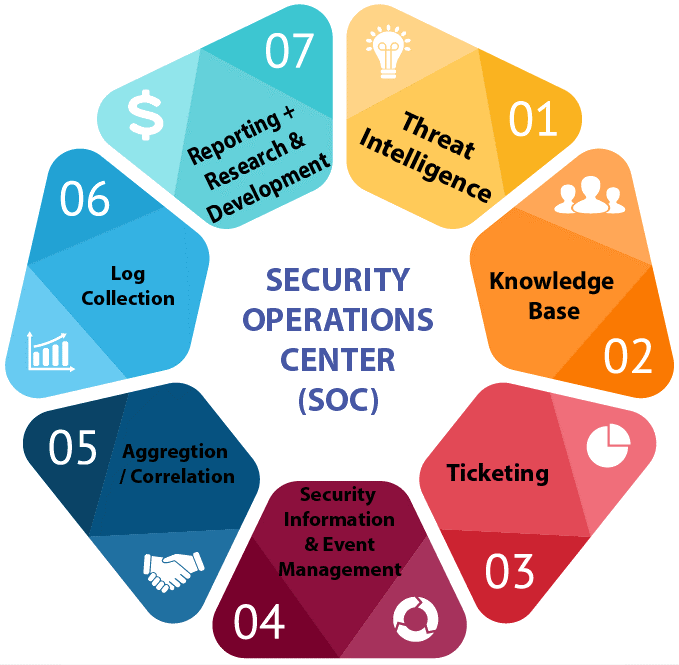

SOC (Security Operation Central)

یک تیم متشکل از افراد ماهر است که به تجزیه و تحلیل سیستم های شبکه می پردازند و وضعیت امنیتی یک سازمان را به صورت مداوم بررسی می کنند. هدف این تیم تجزیه و تحلیل و واکنش نشان دادن به رویداد های امنیتی ایجاد شده و همچنین پیدا کردن راه ورود بد افزار و… است. این مرکز فعالیت های شبکه ، Server ها ، End Point ها ، دیتابیس ها ، نرم افزار ها ، وب سایت و… نظارت می کند و به دنبال فعالیت های غیر معمول هستند که می تواند نشان دهنده یک رخداد امنیتی باشد. با این روش می توانند از اتفاق افتادن حوادث امنیتی پیشگیری کنند

وظایف یک کارشناس SOC

- بررسی گزارشات امنیتی ارسال شده از سمت تجهیز های مختلف شبکه و سازمان

- ردیابی و رسیدگی به حملات و تهدید ها

- نظارت بر اتفاق های مرکز SOC

- تحلیل بد افزار

- ارائه گزارش به مافوق

- تجزیه و تحلیل از طریق نرم افزار SIEM

- مانیتورینگ لاگ های امنیتی

SIEM چیست؟

SIEM که مخفف Security Information and Event Management است، Log و Notification های تولید شده توسط تجهیز های مختلف شبکه مانند Firewall, IPS/IDS و… را به کارشناس SOC ارسال می کند. زمانی که این نرم افزار فعالیتی را شناسایی می کند، آن فعالیت می تواند یک ریسک یا تهدید برای امنیت سازمان یا شرکت باشد. پس از شناسایی این فعالیت ها هشدار هایی مبنی بر این که رخداد امنیتی در حال اتفاق افتادن است ایجاد می شود و اطلاع رسانی می شود. SIEM از دو بخش تشکیل شده استکه یکی مدیریت امنیت اطلاعات (SIM) و دیگری مدیریت رویداد (SEM) است. این اصطلاحات برای اولین بار توسط مارک نیکولت و امریت ویلیامز در سال 2005 از یک گزارش تحقیقاتی برای شرکت گارتر گفته شد.

بهترین ابزار های SIEM

Splunk: یکی از بهترین ابزار های در بین ابزار های موجود است، این ابزار دارای قابلیت های بسیار زیادی است مانند تجزیه و تحلیل گزارشات ، مدیریت گزارشات و تجزیه و تحلیل های اتفاق افتاده به طوری که نتیجه گیری از تمام اطلاعات راحت تر صورت گیرد ، فیلتر کردن تمام اطلاعات بدون محدودیت و… را به ما می دهد.

LogRhytm: یک ابزار SIEM است که برای سازمان ها و شبکه های کوچک از ان استفاده می شود و قابلیت شناسایی و پاسخ دادن به تهدید ایجاد شده را دارد. همچنین تجزیه و تحلیل ترافیک و ورود به سیستم برای سیستم عامل ها است

IBM QRadar: یک ابزار محبوب است که با توجه به نیاز سازمان میتوانید به عنوان تجهیز سخت افزاری یا نرم افزاری یا به صورت مجازی سازی در شبکه خود مستقر کنید. این ابزار کمک می کند تا تهدید ها و حملات سازمان ها مشخص شود و آنها را اولویت بندی می کند.

SolarWinds: یک ابزار محبوب است که دارای ویژگی های جدیدی مانند: فیلتر کردن و ارسال گزارش ، مدیریت گره ، کنسول رویداد ها ، افزایش محدودیت فضای ذخیره سازی است. همچنین رفع خودکار تهدیدات USB را نیز انجام می دهد.

دانش مورد نیاز کارشناس SOC

- Network +

- Security +

- CCNA(Security)

- Firewall

- Linux (Database/Server)

- CEH

- Sans sec504

- Sans sec503

- Sans sec511

- Sans sec555

- Pentesting

- Maleware analysis

- SIEM (Splunk)

- Python (Optional)